Auto keyless: i rischi di hacking

Quanti di voi hanno un'auto con ingresso e avvio keyless? Ad oggi si tratta di una tecnologia molto diffusa e indubbiamente molto comoda: nata come una caratteristica delle vetture premium, il keyless si è diffuso a macchia d'olio e, negli scorsi anni, è

Quanti di voi hanno un’auto con ingresso e avvio keyless? Ad oggi si tratta di una tecnologia molto diffusa e indubbiamente molto comoda: nata come una caratteristica delle vetture premium, il keyless si è diffuso a macchia d’olio e, negli scorsi anni, è diventata una tecnologia su cui marketing e pubblicità hanno puntato molto.

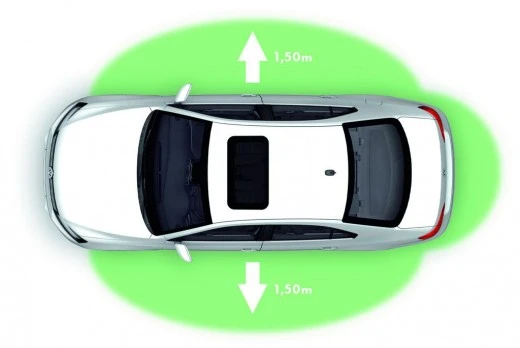

Aprire e avviare l’auto senza dover necessariamente perdere tempo a cercare le chiavi (in borsa, nelle varia tasche ecc) è un vantaggio indifferente, specie se consideriamo l’ulteriore step evolutivo dei portelloni a controllo tramite gesti che il keyless ha permesso di implementare…una manna quando si carica in auto la spesa o i bagagli con le mani piene. Eppure, oggi, arrivano novità riguardo una vulnerabilità che questa tecnologia si porta dietro.

Secondo uno studio, alcuni veicoli dotati di keyless sarebbero a rischio di hacking a causa del chip RFID utilizzato per il funzionamento di questa tecnologia. La vulnerabilità riguarderebbe proprio il protocollo di crittografia e autenticazione del trasponder “Megamos Crypto", uno dei più utilizzati per il funzionamento di questa tecnologia.

A quanto pare si tratterebbe di un problema noto ormai da diversi anni, più precisamente dal 2012: Volkswagen avrebbe impedito ai ricercatori di pubblicare i risultati di questa ricerca e, dopo lunghe trattative, Verdult e Ege dell’Università di Redboud, insieme a Flavio Garcia dell’ateneo di Birmingham, hanno ottenuto i permessi di pubblicare una versione redatta dei risultati alla conferenza USENIX di Washington. Il Megamos Crypto è la tecnologia alla base dei transponder utilizzate da molte auto del gruppo Volkswagen tra cui Audi, Porsche, Bentley e Lamborghini, oltre a Fiat, Honda, Volvo e Maserati.

Il funzionamento è semplice e l’immobilizer evita che il motore possa essere avviato a meno che non venga rilevato chip RFID con il codice corretto. I ricercatori hanno monitorato le comunicazioni radio tra chiave e trasponder e sono riusciti, in meno di mezzora, a superare la protezione trovando il codice crittografato a 96 bit. Si tratta di un attacco a forza bruta che che richiede del tempo per scoprire il codice ma i 30 minuti necessari non sono un tempo tale da garantire un adeguato livello di protezione. La soluzione è di tipo hardware data la necessità di cambiare il chip nelle chiavi e nei trasponder, una soluzione costosa per gli eventuali costi del richiamo e per questo, probabilmente, ostracizzata dai produttori. Vedremo se ci saranno sviluppi in questo senso…a voi è mai capitato di trovare l’auto aperta a causa di una falla simile nel keyless? Fatecelo sapere nei commenti.